네트워크의 세계에서 ARP 스푸핑은 그 어떤 공격보다도 더 미묘하고 위험한 공격 방법 중 하나입니다. 이 글에서는 ARP 스푸핑이 무엇인지, 이로 인한 위험성과 그에 대응하는 방법에 대해 상세히 알아보겠습니다.

ARP 스푸핑은 Address Resolution Protocol을 악용한 네트워크 공격입니다. 공격자는 ARP 스푸핑을 통해 같은 로컬 네트워크 상의 장치들 사이의 통신을 가로채거나 변조할 수 있습니다. 이로 인해 중요한 정보가 노출되거나 네트워크의 작동이 방해받을 수 있습니다.

이러한 위협을 효과적으로 방어하려면 ARP 스푸핑의 작동 원리를 정확히 이해하고, 알맞은 보안 조치를 취해야 합니다. 함께 이 글을 통해 ARP 스푸핑 공격의 본질을 파악하고, 실질적인 대응 방안을 마련해보도록 하겠습니다.

1. ARP 스푸핑의 이해

ARP 스푸핑에 대한 깊은 이해를 위해 해당 공격의 기본적인 개념과 작동 원리에 대해 상세히 살펴보겠습니다. 이 과정에서 ARP 스푸핑이 어떻게 네트워크 보안에 위협을 가하는지, 그리고 이로 인한 영향을 간략히 파악해 볼 수 있을 것입니다.

ARP 스푸핑 개념 정의

ARP 스푸핑은 Address Resolution Protocol (ARP)을 악용한 네트워크 공격 방식입니다. ARP는 IP 주소를 물리적 네트워크 주소로 매핑하는 프로토콜로, 네트워크 내에서 통신을 가능케 하는 핵심 요소 중 하나입니다. ARP 스푸핑은 이러한 ARP 프로토콜의 취약점을 이용해 공격자가 네트워크 내 다른 사용자의 MAC 주소를 자신의 것으로 가장함으로써, 네트워크 트래픽을 중간에서 가로채거나 변조하는 공격입니다.

공격자는 이 방식을 통해 민감한 정보를 도출하거나 네트워크 서비스를 중단시킬 수 있으며, 이는 기업 및 개인의 데이터 보안에 심각한 위협을 가하게 됩니다.

ARP 스푸핑의 작동 원리

ARP 스푸핑의 작동 원리를 이해하려면 먼저 ARP 프로토콜의 작동 방식에 대한 이해가 필요합니다. ARP는 네트워크 상에서 IP 주소와 MAC 주소 간의 매핑을 관리합니다. 어떤 컴퓨터가 특정 IP 주소의 MAC 주소를 알고 싶을 때, ARP 요청을 네트워크에 브로드캐스트합니다. 해당 IP 주소를 가진 컴퓨터는 ARP 응답으로 자신의 MAC 주소를 알려줍니다.

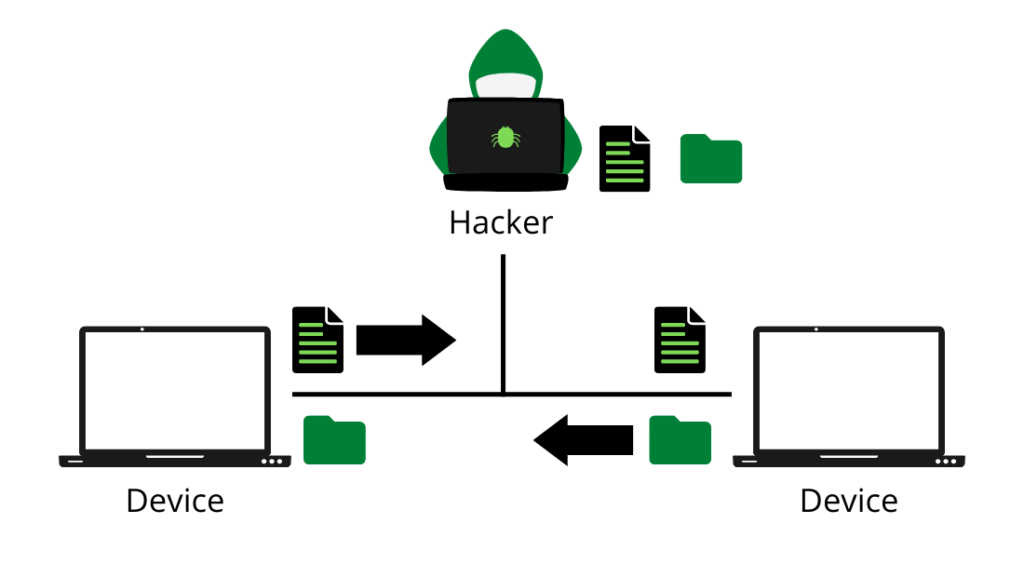

ARP 스푸핑 공격에서 공격자는 이 과정을 악용합니다. 공격자는 피해자의 IP 주소와 연결된 자신의 MAC 주소를 네트워크 내 다른 컴퓨터에 알리는 가짜 ARP 응답을 보냅니다. 이로 인해 네트워크 내 컴퓨터들은 공격자의 MAC 주소를 피해자의 IP 주소와 연결된 것으로 인식하게 됩니다.

결과적으로, 피해자의 IP 주소로 전송되는 모든 네트워크 트래픽은 공격자의 컴퓨터를 거쳐갑니다. 공격자는 이러한 트래픽을 감시, 기록, 변조할 수 있으며 이를 통해 민감한 정보를 획득하거나 네트워크 서비스를 방해할 수 있습니다.

이러한 공격을 방어하기 위해 네트워크 트래픽을 지속적으로 모니터링하고, 비정상적인 ARP 트래픽 패턴을 탐지하는 것이 중요합니다. 또한, 동적 ARP 항목을 정적 ARP 항목으로 변경하거나, ARP 스푸핑 방어 기능을 갖춘 스위치를 사용하는 등의 방법으로 네트워크 보안을 강화할 수 있습니다.

ARP 프로토콜의 기능

ARP 프로토콜은 네트워크 레이어의 IP 주소를 데이터 링크 레이어의 MAC 주소로 변환하는 역할을 합니다. 이것은 컴퓨터나 네트워크 장치가 인터넷 상에서 서로 통신할 때, 물리적 네트워크 주소를 결정하기 위해 필수적입니다. ARP의 주요 기능은 다음과 같습니다.

- 주소 매핑: ARP는 IP 주소를 해당하는 MAC 주소로 매핑하며, 이 매핑 정보를 ARP 테이블에 저장합니다. ARP 테이블은 네트워크 장치가 IP 패킷을 Ethernet 프레임으로 변환할 때 필요한 MAC 주소를 빠르게 찾을 수 있도록 돕습니다.

- ARP 요청과 응답: ARP 요청은 네트워크 상의 모든 장치에 브로드캐스트됩니다. 요청을 받은 장치 중 해당 IP 주소를 가진 장치는 ARP 응답을 통해 자신의 MAC 주소를 보냅니다. ARP 응답은 유니캐스트 방식으로 원래의 요청자에게만 전송됩니다.

- ARP 테이블 갱신: ARP 테이블에 저장된 주소 매핑 정보는 일정 시간이 지나면 만료되어 삭제됩니다. 장치가 ARP 요청을 보내고 응답을 받아 ARP 테이블을 갱신하면, 새로운 매핑 정보가 저장되어 네트워크 통신이 원활히 이루어질 수 있습니다.

ARP 스푸핑 공격 시나리오

ARP 스푸핑 공격은 공격자가 위조된 ARP 메시지를 사용하여 네트워크 상의 장치들의 ARP 테이블을 조작하는 방식입니다. 공격 시나리오는 아래와 같이 전개됩니다.

- 공격자의 네트워크 접근: 공격자는 표적이 되는 로컬 네트워크에 접근합니다. 이는 무선 네트워크를 해킹하거나 물리적으로 LAN 케이블을 연결하는 방식으로 이루어질 수 있습니다.

- ARP 요청과 응답 분석: 공격자는 네트워크 트래픽을 모니터링하여 ARP 요청과 응답을 분석합니다. 이를 통해 네트워크 상의 장치들의 IP와 MAC 주소를 파악합니다.

- 위조된 ARP 메시지 전송: 공격자는 위조된 ARP 응답 메시지를 생성하여 네트워크에 브로드캐스트합니다. 이 메시지는 공격자의 MAC 주소와 피해자의 IP 주소가 매핑되어 있습니다.

- ARP 테이블 조작: 네트워크 상의 다른 장치들은 위조된 ARP 응답을 받고 ARP 테이블을 업데이트합니다. 이로 인해 피해자의 IP 주소에 대응하는 MAC 주소가 공격자의 것으로 변경됩니다.

- 중간자 공격: 공격자는 피해자와 네트워크 상의 다른 장치 간의 모든 통신을 중간에서 가로챌 수 있게 됩니다. 공격자는 이 통신을 모니터링, 기록, 변조할 수 있으며, 이를 통해 민감한 정보를 획득하거나 네트워크 서비스를 방해할 수 있습니다.

ARP 스푸핑 공격의 성공은 네트워크 보안의 취약점을 드러내며, 이를 방어하기 위한 다양한 방안과 전략이 필요합니다.

2. ARP 스푸핑의 위험성

ARP 스푸핑은 개인과 기업의 네트워크 보안에 심각한 위협을 가하는 공격 방식입니다. 특히, 민감한 데이터의 유출과 네트워크 서비스의 중단은 이러한 공격으로 인해 발생할 수 있는 주요한 문제들입니다. 아래에서 ARP 스푸핑의 위험성을 더 자세히 살펴보겠습니다.

네트워크 보안 위협

ARP 스푸핑 공격은 네트워크 내의 통신을 중간에서 가로채거나 변조함으로써 네트워크 보안을 심각하게 위협합니다. 공격자가 네트워크 내의 데이터를 자유롭게 열람하고 조작할 수 있게 되어, 민감한 정보의 유출 뿐만 아니라 네트워크 연결의 불안정을 야기할 수 있습니다.

데이터 유출 위험

ARP 스푸핑으로 인한 데이터 유출은 기업과 개인에게 치명적일 수 있습니다. 공격자가 중간에서 통신을 가로채면, 민감한 정보, 예를 들어 개인 신상 정보, 금융 정보, 로그인 자격증명, 기업의 민감한 비즈니스 정보 등을 빼낼 수 있습니다.

기업의 경우, 이러한 공격으로 인해 중요한 비즈니스 데이터가 유출되면 비즈니스의 핵심 역량과 경쟁 우위가 약화될 수 있습니다. 또한, 정보 유출로 인한 고객의 신뢰 손실, 법적 문제, 금융적 손실 등 여러 부정적 영향을 받게 될 수 있습니다.

서비스 중단 문제

ARP 스푸핑 공격은 네트워크의 정상적인 통신을 방해하여 서비스 중단을 초래할 수 있습니다. 공격자는 ARP 테이블을 조작하여 네트워크 내의 통신 경로를 변조시키거나, 네트워크 트래픽을 과도하게 증가시켜 네트워크의 오버로드를 유발합니다.

서비스 중단은 온라인 서비스를 제공하는 기업에게 특히 치명적입니다. 서비스가 중단되면 고객의 불만이 증가하고, 이로 인한 기업 이미지의 손상, 고객 이탈, 매출 감소 등의 문제가 발생할 수 있습니다.

이처럼 ARP 스푸핑은 네트워크의 안정성과 데이터 보안을 위협하는 심각한 공격 방법입니다. 이를 방어하기 위해서는 강력한 네트워크 보안 인프라와 정책, 그리고 지속적인 모니터링과 대응 전략이 필수적입니다.

ARP 스푸핑 실습

1. 실습 환경 구성

가상 머신 환경 설정

- VirtualBox 또는 VMware를 사용하여 가상 머신을 생성합니다.

- Kali Linux ISO 파일을 다운로드 받아 가상 머신에 설치합니다.

Kali Linux 설치

- Kali Linux 공식 웹사이트에서 ISO 파일을 다운로드합니다.

- VirtualBox 또는 VMware에서 새로운 가상 머신을 만들고, 다운로드 받은 ISO 파일을 이용해 Kali Linux를 설치합니다.

2. 네트워크 트래픽 모니터링

Wireshark 설치 및 실행

- Terminal을 열고 다음 명령어를 입력하여 Wireshark를 설치합니다.

sudo apt install wireshark- Wireshark를 실행하고 사용할 네트워크 인터페이스를 선택 후, 트래픽 캡처를 시작합니다.

3. Ettercap 사용하기

Ettercap 설치 및 실행

- Terminal을 열고 다음 명령어를 입력하여 Ettercap을 설치합니다.

sudo apt install ettercap-graphical- 다음 명령어를 입력하여 Ettercap을 실행합니다.

sudo ettercap -G4. ARP 스푸핑 공격

네트워크 내 호스트 스캔

- Ettercap의 “Hosts” 메뉴로 이동하여 “Scan for hosts”를 선택합니다.

- 공격을 수행할 특정 호스트를 선택합니다.

ARP 스푸핑 공격 설정

- “Mitm” 메뉴로 이동하여 “ARP poisoning”을 선택합니다.

- 양방향 스푸핑을 위해 “Sniff remote connections” 옵션을 체크합니다.

공격 시작

- “Start” 메뉴로 이동하여 “Start sniffing”을 선택합니다.

- 이제 Ettercap이 ARP 스푸핑 공격을 시작하게 됩니다.

5. 공격 결과 확인

- Wireshark에서 실시간으로 트래픽을 모니터링하며 ARP 스푸핑 공격의 효과를 확인합니다.

6. 공격 중단 및 정리

공격 중단

- Ettercap의 “Mitm” 메뉴로 이동하여 “Stop Mitm attack(s)”를 선택하여 공격을 중단합니다.

데이터 분석

- Wireshark의 캡처를 중지하고, 캡처된 패킷 데이터를 분석하여 ARP 스푸핑 공격이 어떻게 이루어지고 트래픽이 어떻게 변조되는지 확인합니다.

주의사항

- 이 실습은 교육과 학습을 위한 목적으로만 사용해야하며, 실제 환경에서의 무단 사용은 불법이므로 절대로 진행하지 마세요.

- 모든 실습은 완전히 격리된 환경에서 수행되어야 합니다.

이렇게 실습을 진행하며 ARP 스푸핑 공격과 그 대응 방안에 대해 학습할 수 있습니다.

기업과 개인에 미치는 영향

ARP 스푸핑 공격이 기업과 개인에 미치는 영향은 매우 심각합니다. 금전적 손실과 신뢰도 하락은 그 중 가장 주요한 문제들입니다. 다음은 이러한 영향에 대해 더욱 상세하게 설명합니다.

금전적 손실

기업에 미치는 영향: 기업의 경우 ARP 스푸핑으로 인해 중요한 비즈니스 정보가 유출되거나 네트워크 인프라가 마비될 수 있습니다. 이러한 사고로 인해 직접적인 금전적 손실은 물론, 사업 연속성에도 심각한 영향을 받을 수 있습니다. 또한, 데이터 유출로 인해 고객 데이터 보호에 대한 법적 책임을 이행하지 못해 벌금이 부과될 수도 있습니다.

개인에 미치는 영향: 개인 사용자의 경우, ARP 스푸핑 공격으로 인해 개인정보와 금융정보가 유출될 위험이 있습니다. 이로 인해 금융적 손실, 신용 정보의 손상 등 여러 가지 문제에 직면하게 될 수 있습니다.

신뢰도 하락

기업의 신뢰도 하락: 기업에 있어 신뢰는 브랜드 가치와 직결된 중요한 자산입니다. ARP 스푸핑 공격으로 인한 정보 유출 사고는 고객, 파트너, 주주 등 모든 이해관계자의 신뢰를 크게 손상시킬 수 있습니다. 특히 정보보안이 중요한 금융, 헬스케어, IT 등의 산업에서는 신뢰도 하락이 곧 비즈니스 성과에 직접적으로 영향을 미칩니다.

개인의 신뢰도 손실: 개인 사용자는 공격을 통해 개인 정보가 유출될 경우, 그로 인한 사생활의 침해와 스트레스를 경험하게 됩니다. 또한, 해당 정보가 잘못된 목적으로 사용될 경우, 개인의 신뢰와 명예를 손상시킬 위험이 있습니다.

대응 방안: 기업과 개인은 이러한 공격으로부터 자신들을 보호하기 위해 지속적인 네트워크 모니터링, 보안 인프라의 강화, 직원 및 사용자 교육 등 다양한 방안을 마련해야 합니다. 또한, 최신 보안 업데이트와 패치를 지속적으로 적용하여 시스템을 안전하게 유지하는 것이 중요합니다.

3. ARP 스푸핑 대응 전략

ARP 스푸핑은 네트워크의 보안을 심각하게 위협하는 공격 방법 중 하나입니다. 이러한 공격에 효과적으로 대응하기 위해서는 공격을 빠르게 탐지하고, 적절한 대응 방안을 마련하는 것이 중요합니다.

공격 탐지 기법

공격 탐지는 ARP 스푸핑 대응의 첫 번째 단계입니다. 실시간으로 네트워크 트래픽을 모니터링하고, 이상 징후를 빠르게 파악하여 공격을 미연에 방지하거나 최소화하는 것이 목표입니다.

네트워크 모니터링 툴

툴의 중요성: 네트워크 모니터링 툴은 실시간으로 네트워크 트래픽을 감시하고 분석하여 ARP 스푸핑 같은 보안 위협을 탐지하는 데 도움을 줍니다. 여러 종류의 툴이 있으며, 각기 다양한 기능을 제공합니다.

사용 방법:

- Wireshark: Wireshark는 네트워크 패킷 분석 툴로, 네트워크에서 전송되는 패킷을 캡처하고 분석할 수 있습니다.

- 설치:

sudo apt install wireshark - 실행:

wireshark

- 설치:

- tcpdump: 이는 커맨드 라인 기반의 패킷 캡처 툴입니다.

- 설치:

sudo apt install tcpdump - 실행:

tcpdump -i [인터페이스 이름]

- 설치:

패킷 분석

패킷 분석은 공격을 탐지하고 분석하는 데 필수적입니다. 실시간으로 네트워크에서 전송되는 패킷의 내용을 분석하여 ARP 스푸핑 공격의 징후를 감지합니다.

분석 방법:

- 패턴 인식: 공격 패턴을 인식하여 이상한 트래픽 패턴이나 ARP 테이블의 변화를 감지합니다.

- 알림과 로깅: 위험한 패킷이 감지되면 즉시 경보를 발생시키고 로그 파일에 기록하여 추후 분석을 용이하게 합니다.

- 패킷의 디테일 분석: Wireshark와 같은 도구를 사용하여 공격이 발생할 때의 패킷 디테일을 분석하고 공격의 원인과 경로를 파악합니다.

대응 전략 개선: 패킷 분석을 통한 정보는 ARP 스푸핑 공격에 대한 대응 전략을 개선하고 네트워크 보안을 강화하는 데 사용됩니다. 지속적인 모니터링과 분석을 통해 보안 체계를 반복적으로 업데이트하고 개선해 나가야 합니다.

이렇게 공격 탐지 기법을 통해 ARP 스푸핑 공격을 신속하게 인지하고 적절히 대응할 수 있습니다. 보안은 지속적인 노력이 필요하며, 최신의 보안 동향과 기술을 지속적으로 모니터링하고 적용하여 네트워크와 데이터를 보호하는 것이 중요합니다.

예방과 대응 방안

ARP 스푸핑 공격을 효과적으로 예방하고 대응하기 위해서는 다양한 보안 기법과 솔루션을 적용해야 합니다. 정적 ARP의 사용과 다양한 보안 솔루션의 활용이 ARP 스푸핑 공격에 대처하는 핵심적인 방법입니다.

정적 ARP

정의와 적용법: 정적 ARP는 네트워크에 연결된 각 장치에 대해 ARP 테이블을 수동으로 설정하는 것을 의미합니다. 이 방법은 ARP 스푸핑 공격을 방지하기 위한 기본적이면서도 효과적인 방법 중 하나입니다.

실제 설정 방법:

- Windows의 경우, 커맨드 프롬프트를 열고 아래와 같은 명령어를 사용해 정적 ARP를 설정할 수 있습니다.cmdCopy code

arp -s [IP 주소] [MAC 주소] - Linux의 경우, 터미널을 열고 아래와 같은 명령어를 사용합니다.bashCopy code

arp -s [IP 주소] [MAC 주소]

장단점:

- 장점: 정적 ARP를 사용하면 공격자가 ARP 테이블을 조작하거나 중간에 패킷을 가로채는 것을 방지할 수 있습니다.

- 단점: 네트워크에 연결된 장치가 많을 경우, 각 장치에 대해 수동으로 설정해야 하기 때문에 관리가 복잡해질 수 있습니다.

보안 솔루션 활용

IDS/IPS 시스템: Intrusion Detection System (IDS)와 Intrusion Prevention System (IPS)은 네트워크를 모니터링하며 악성 트래픽과 공격 패턴을 감지하고 차단하는 시스템입니다.

- Snort: Snort는 오픈 소스 IDS로, 공격 패턴을 감지하고 로깅하는 데 사용됩니다.

- 설치:

sudo apt install snort - 설정과 사용 방법은 Snort의 공식 문서를 참고합니다.

- 설치:

ARP 스푸핑 방지 솔루션: 네트워크에서 ARP 스푸핑을 특별히 방지하는 소프트웨어 및 하드웨어 솔루션도 있습니다.

- 예방 솔루션: ARPwatch, XArp 등의 툴을 사용해 ARP 스푸핑을 감지하고 경고합니다.

- ARPwatch 설치:

sudo apt install arpwatch - 설정과 사용 방법은 해당 툴의 공식 문서나 사용자 가이드를 참고합니다.

- ARPwatch 설치:

정책 및 교육: 기업 내부에서는 정기적인 보안 교육을 실시하고, 강력한 네트워크 보안 정책을 수립하여 직원들이 이를 준수하도록 하는 것이 중요합니다. 이러한 방안은 기술적 대응 외에 인적 요소로부터 오는 보안 위협을 최소화하는 데 도움이 됩니다.

이러한 예방과 대응 방안을 통해 ARP 스푸핑과 같은 네트워크 공격으로부터 안전하게 네트워크와 데이터를 보호할 수 있습니다.

4. Snort 설정

Snort는 매우 인기 있는 오픈 소스 기반의 IDS(Intrusion Detection System)입니다. Snort를 성공적으로 설정하고 운영하기 위해서는 몇 가지 중요한 단계를 따라야 합니다.

Snort 설치

먼저, Snort를 설치해야 합니다. Ubuntu 또는 다른 Debian 기반 Linux 배포판을 사용하는 경우 다음 명령어로 Snort를 설치할 수 있습니다.

sudo apt install snortSnort 구성 파일 설정

Snort의 주요 구성 파일은 /etc/snort/snort.conf에 위치해 있습니다. 이 파일을 편집하여 Snort를 사용자의 환경에 맞게 설정할 수 있습니다.

sudo nano /etc/snort/snort.conf필요한 구성 요소 설정

이 파일 안에서, 여러가지 설정을 변경하고 활성화할 수 있습니다. 예를 들어:

- IP 주소와 네트워크 설정: Snort를 환경에 맞게 설정하기 위해 내부 네트워크 IP 주소를 설정해야 합니다.

ipvar HOME_NET [내부 네트워크 IP 주소]- 출력 설정: 로그와 알림 방식을 설정합니다.

- 규칙 파일 포함: Snort는 ‘규칙’이라는 것을 사용하여 네트워크 트래픽을 분석하고 공격을 감지합니다. 구성 파일에서 여러 규칙 파일을 포함시켜야 합니다.

규칙 업데이트

Snort의 규칙을 정기적으로 업데이트해야 합니다. Snort는 공식 규칙을 제공하며, 또한 사용자가 직접 규칙을 작성할 수도 있습니다.

Snort 서비스 시작

설정이 완료되면 Snort 서비스를 시작합니다.

sudo systemctl start snort로깅 및 모니터링

Snort는 로그 파일을 생성하여 어떤 탐지가 이루어졌는지, 어떤 트래픽 패턴이 감지되었는지 등의 정보를 제공합니다. 로그 파일을 주기적으로 확인하여 시스템과 네트워크의 상태를 모니터링하고, 필요한 경우 추가 조치를 취합니다.

예제 규칙 작성

규칙 파일 내에 다음과 같은 형식으로 직접 규칙을 작성할 수 있습니다.

alert tcp any any -> $HOME_NET 80 (msg:"웹 서버 공격 시도 감지"; sid:1000001;)위 규칙은 TCP 포트 80을 통한 웹 서버 공격 시도를 감지하고 로그에 메시지를 작성하는 예제입니다.

이러한 방법으로 Snort를 설정하고 사용하여 ARP 스푸핑과 같은 네트워크 기반 공격을 감지하고 대응할 수 있습니다.

결론

ARP 스푸핑은 여전히 많은 네트워크 환경에서 만날 수 있는 위협 중 하나입니다. 이러한 공격은 정보의 유출, 데이터 위변조, 서비스 중단과 같은 심각한 결과를 초래할 수 있으며, 기업의 금전적 손실과 더불어 신뢰도 역시 크게 손상될 수 있습니다.

이 글에서 다룬 사례와 예방 및 대응 전략을 통해, ARP 스푸핑 공격을 효과적으로 막고, 이미 발생한 경우에는 빠르게 대응하여 그 영향을 최소화할 수 있는 방법을 탐구했습니다. 특히, 정적 ARP의 설정, 네트워크 모니터링 툴의 활용, 패킷 분석, 그리고 보안 솔루션 활용 등은 ARP 스푸핑 공격에 대응하는 핵심 방안입니다.

무엇보다도, 보안 인식의 향상과 지속적인 교육이 중요합니다. 모든 사용자와 시스템 관리자가 ARP 스푸핑과 같은 네트워크 공격의 위협을 인식하고, 보안을 위한 최선의 노력을 경주하는 문화를 확립하는 것이 필요합니다. 기술적인 대책만큼이나 인적 요소의 중요성을 이해하고, 지속적으로 보안 업데이트와 교육에 투자함으로써 보안 건전성을 높일 수 있습니다.

마지막으로, 보안은 지속적인 노력과 경각심이 필요한 분야입니다. 네트워크와 시스템을 최신 상태로 유지하고, 보안 동향을 지속적으로 모니터링하여 새로운 위협에 신속하고 효과적으로 대응하는 것이 중요합니다. 이러한 노력이 결합될 때, ARP 스푸핑과 같은 공격으로부터 안전하게 보호될 수 있는 견고한 네트워크 환경을 구축하고 유지할 수 있습니다.

[Reference]

1. What is ARP Spoofing Attack? – GeeksforGeeks

[관련글]

1. 모의해킹 | Tech Hyeonker