도커는 현대 IT 분야에서 가장 중요한 변화 중 하나를 주도하고 있는 기술입니다. 이 글을 통해 도커의 핵심 아키텍처부터 고급 기능까지 깊게 들여다보며, 이를 통해 도커를 더 효과적으로 활용하는 방법을 배워보도록 하겠습니다. 도커에 이미 익숙하다면 이 글을 통해 그 이상의 깊이 있는 지식을 얻을 수 있을 것이며, 도커를 처음 접하신다면 그 흥미로운 세계에 발을 디딘 좋은 계기가 될 것입니다.

도커는 지난 몇 년 동안 IT 분야에서 큰 변화를 가져온 기술 중 하나입니다. 그렇다면 도커는 왜 그렇게 중요한 것일까요? 그리고 현재 도커는 어떤 상황에 처해 있는지 살펴보겠습니다.

1. 도커의 중요성

- 일관된 환경 제공: 도커를 사용하면 개발 환경에서의 “내 컴퓨터에서는 잘 돌아가는데…”라는 문제를 해결할 수 있습니다. 개발자는 로컬 환경에서 테스트한 동일한 도커 이미지를 통해 운영 환경에서도 동일하게 애플리케이션을 실행할 수 있습니다.

- 자원 효율: 전통적인 가상화 방식에 비해 도커는 애플리케이션을 실행하기 위한 오버헤드가 적습니다. 이로 인해 같은 자원에서 더 많은 애플리케이션 인스턴스를 실행할 수 있게 됩니다.

- 빠르고 유연한 배포: 도커 컨테이너는 초단위로 시작되므로 애플리케이션의 배포와 확장이 매우 빠르고 유연합니다.

- 마이크로서비스 아키텍처와의 시너지: 도커는 마이크로서비스 아키텍처와 함께 사용될 때 그 잠재력을 최대화합니다. 독립적으로 배포와 확장이 가능한 작은 서비스 단위로 애플리케이션을 분리하면서 도커를 활용하는 것은 현대의 개발 트렌드 중 하나입니다.

2. 도커의 현재 상황

도커는 그 시작 이후 꾸준히 발전하며 많은 기업들에게 인정받아 왔습니다. 현재도 많은 기업에서는 도커를 활용하여 애플리케이션을 배포하고 있습니다. 그러나 도커만의 세계는 아닙니다. Kubernetes, OpenShift 등의 오케스트레이션 플랫폼이 등장하면서 도커는 이들과 함께 더욱 강력한 시너지를 발휘하고 있습니다.

또한, 도커의 기능과 성능은 계속해서 개선되고 있습니다. 특히 보안과 관련된 기능들이 강화되었고, Rootless Docker, BuildKit 등의 신기능들이 도입되면서 도커의 활용 범위가 더욱 넓어지고 있습니다.

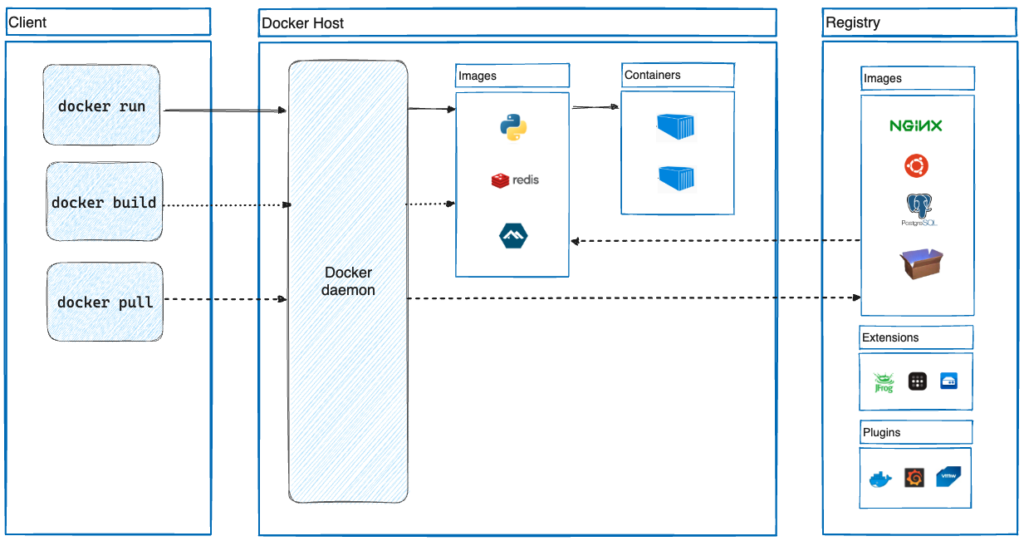

3. 도커의 기본 아키텍처

도커는 컨테이너 기반의 오픈소스 플랫폼으로, 애플리케이션과 의존성을 패키징하여 일관된 환경에서 실행할 수 있게 합니다. 이를 위해 도커는 특별한 아키텍처를 사용하며, 그 핵심 요소는 도커 엔진과 도커 객체입니다.

도커 엔진 구조

도커 엔진은 크게 서버와 클라이언트로 구성됩니다.

- 서버: 도커 데몬(

dockerd)이라고도 부릅니다. 이는 백그라운드에서 실행되며 컨테이너 생성, 관리 등의 작업을 담당합니다. - 클라이언트:

docker명령줄 인터페이스(CLI)입니다. 사용자는 이 CLI를 통해 도커 데몬과 통신하며, 컨테이너를 관리합니다.

도커 엔진과 로컬 혹은 원격의 도커 데몬은 REST API를 통해 통신합니다.

도커 객체

도커를 사용하며 가장 중요하게 접하게 되는 몇 가지 핵심 객체에 대해 알아보겠습니다.

- 이미지(Image): 컨테이너 실행에 필요한 모든 파일과 설정값을 포함하는 불변의 파일 시스템 스냅샷입니다. 이미지는 여러 레이어로 구성되며, Dockerfile에서 정의되는 명령어마다 새로운 레이어가 추가됩니다.

- 컨테이너(Container): 이미지의 실행 인스턴스입니다. 컨테이너는 이미지를 기반으로 생성되며, 실행, 시작, 정지, 이동 및 삭제와 같은 작업을 수행할 수 있습니다.

- 네트워크(Network): 도커는 컨테이너 간의 통신을 위한 다양한 네트워크 모드와 설정을 제공합니다. 기본적으로 bridge, host, none 등의 네트워크 모드가 있습니다.

- 볼륨(Volume): 컨테이너에서 사용하는 데이터를 저장하는 공간입니다. 볼륨을 사용하면 데이터는 컨테이너의 생명주기와 독립적으로 유지됩니다.

[참고: Docker overview | Docker Docs]

4. 도커 이미지의 깊은 이해

도커 이미지는 컨테이너의 기반이 되는 핵심 요소입니다. 이미지의 구조, 최적화 전략, 그리고 프라이빗 도커 레지스트리의 활용 방법을 통해 이미지를 더욱 효과적으로 관리할 수 있습니다.

이미지 레이어와 Union File System

도커 이미지는 여러 개의 레이어로 구성됩니다. 이 레이어들은 이미지의 변경 사항을 추적하며, 각각의 레이어는 이전 레이어 위에 오버레이 방식으로 적용됩니다. 이러한 방식을 Union File System이라고 부릅니다.

예를 들어, Ubuntu 이미지 위에 Python 환경을 구축하는 이미지를 만들 경우, Ubuntu는 기본 레이어로, Python 설치는 추가된 레이어로 구성됩니다. 사용자가 이 이미지 위에 또 다른 소프트웨어를 설치하면 그것이 다음 레이어로 추가됩니다.

이 방식의 장점은 이미지의 재사용성과 효율성입니다. 동일한 기본 레이어를 사용하는 여러 이미지는 레이어를 공유하여 저장 공간을 절약합니다.

Dockerfile 작성 및 최적화 전략

Dockerfile은 이미지를 생성하는 데 필요한 명령어들을 포함하는 스크립트입니다. 올바르게 작성된 Dockerfile은 이미지의 크기를 최소화하고, 빌드 시간을 단축시키며, 보안을 강화할 수 있습니다.

- 명령어 한 줄, 한 레이어: Dockerfile의 각 명령어는 이미지에 새로운 레이어를 추가합니다. 그러므로 불필요한 파일을 생성하고 삭제하는 등의 연산은 최소화하는 것이 좋습니다.

- 캐시 활용: 빌드 시 도커는 이전 빌드에서 사용된 레이어를 캐시에서 재사용합니다. 자주 변경되는 내용은 Dockerfile의 하단에 위치시켜 캐시 활용도를 높이는 것이 좋습니다.

- 멀티 스테이지 빌드: 크기를 줄이기 위해 빌드 도구나 중간 파일들을 최종 이미지에서 제거할 수 있습니다.

Private Docker Registry 구축 및 활용

Private Docker Registry는 도커 이미지를 저장하고 배포하는 내부적이거나 조직 전용의 저장소입니다. Docker Hub와 같은 공개 레지스트리와는 달리, Private Docker Registry는 제한된 접근 권한과 특정 환경에 최적화된 설정을 제공합니다.

- 구축 사례: 회사 A는 내부 개발 환경을 위해 특별한 설정이 적용된 이미지를 사용합니다. 이 이미지는 공개적으로 공유하기 어렵기 때문에 Private Docker Registry를 구축하여 내부적으로 이미지를 관리합니다.

- 활용 방법: Private Docker Registry를 활용하면 이미지의 버전 관리, 접근 제어, 백업 등의 작업을 효과적으로 수행할 수 있습니다. 또한, 레지스트리에 변경 사항을 Push/Pull하며 CI/CD 파이프라인과 연계하여 자동화할 수 있습니다.

Private Docker Registry의 필요성

- 보안: 특정 조직이나 프로젝트의 코드와 설정은 외부에 공개되어서는 안 될 경우가 많습니다. Private Registry를 통해 이미지의 접근과 배포를 통제할 수 있습니다.

- 맞춤형 관리: 특정 환경이나 요구 사항에 따라 이미지를 관리하고, 필요한 이미지 버전 관리 정책을 설정할 수 있습니다.

- 성능: 내부 네트워크에서 이미지를 배포하면, 네트워크 지연 시간을 줄이고 빠르게 이미지를 가져올 수 있습니다.

Private Docker Registry 구축하기

- 도커 레지스트리 이미지 사용: Docker의 공식 레지스트리 이미지를 사용하여 간단히 Private Docker Registry를 실행할 수 있습니다.

docker run -d -p 5000:5000 --name registry registry:22. 보안 설정: SSL 인증서를 사용하여 레지스트리에 안전하게 접근할 수 있도록 설정합니다. Let’s Encrypt를 사용하여 무료 인증서를 발급받을 수 있습니다.

3. 저장소 설정: Local storage, S3, Azure 등 다양한 백엔드 스토리지를 설정하여 이미지를 저장할 수 있습니다.

Private Docker Registry 활용하기

- 이미지 푸시 및 풀: 이미지를 빌드한 후, 태깅하여 내부 레지스트리에 푸시합니다.

docker tag my-image localhost:5000/my-image

docker push localhost:5000/my-image이미지를 사용할 때는 다음과 같이 풀 할 수 있습니다.

docker pull localhost:5000/my-image2. 레지스트리 관리 도구 활용: Portus, Harbor 등의 도구를 활용하여 레지스트리의 이미지를 더 효과적으로 관리할 수 있습니다. 이러한 도구들은 사용자 인증, 이미지 스캔, 이미지 복제 등의 추가 기능을 제공합니다.

3. 백업 및 복구: 주기적으로 레지스트리의 데이터를 백업하여 장애 상황에서 복구할 수 있도록 준비합니다.

Private Docker Registry를 통해 조직의 특성과 요구 사항에 맞는 이미지 관리 전략을 수립하고, 안전하고 효율적인 이미지 배포 환경을 구축할 수 있습니다.

5. 도커 네트워킹

네트워킹은 도커에서 굉장히 중요한 요소입니다. 컨테이너 간의 통신, 호스트와의 통신, 클러스터 내 서비스 간의 통신 등 다양한 상황에서 적절한 네트워크 전략을 선택하고 구성하는 것이 필요합니다.

기본 네트워크 모드

- bridge (기본값)

- 대부분의 사용자가 사용하는 기본 네트워크 모드입니다.

- 컨테이너는 내부 프라이빗 네트워크에 연결되며, 호스트 시스템의

docker0브리지에 연결됩니다. - 외부 네트워크와의 연결은 NAT (Network Address Translation)을 통해 이루어집니다.

- host

- 컨테이너가 호스트의 네트워크 네임스페이스를 사용합니다.

- 호스트 네트워크와 동일한 네트워크 환경에서 실행되기 때문에, 네트워크 오버헤드가 없습니다.

- 보안 상의 문제로 사용할 때 주의가 필요합니다.

- none

- 네트워크 인터페이스를 제공하지 않는 격리된 네트워크 네임스페이스에서 컨테이너를 실행합니다.

- 네트워킹 기능이 필요하지 않은 특정 애플리케이션에 사용됩니다.

사용자 정의 네트워크

- overlay

- 여러 노드 간에 분산된 컨테이너들 사이의 네트워킹을 가능하게 합니다.

- Docker Swarm이나 Kubernetes와 같은 오케스트레이션 도구에서 사용됩니다.

- VXLAN을 기반으로 하여 논리적 네트워크 분할을 제공합니다.

- macvlan

- 컨테이너에 MAC 주소를 할당하여 물리 네트워크에 직접 연결하는 것처럼 동작합니다.

- 기존 VLAN 인프라와 함께 사용하기 적합합니다.

Docker Swarm과 네트워킹

Docker Swarm은 도커의 기본 클러스터 관리 도구로, 여러 노드를 통합하여 하나의 큰 시스템처럼 동작하게 만들어줍니다. Swarm은 다양한 네트워크 기능을 통해 컨테이너 간의 통신, 서비스 발견 및 로드 밸런싱을 지원합니다.

1. Ingress 네트워킹

Ingress 네트워킹은 외부에서 Swarm 서비스로의 접근을 관리하는 오버레이 네트워크입니다.

- Swarm 클러스터 내의 어느 노드로든 요청이 들어오면 Ingress 네트워크가 해당 요청을 적절한 서비스의 태스크(컨테이너)로 라우팅합니다.

- 이를 통해 사용자는 Swarm의 어느 노드로든 요청을 보낼 수 있으며, Swarm이 내부적으로 요청을 올바른 목적지로 라우팅합니다.

2. 서비스 발견

Docker Swarm은 내장된 DNS를 활용하여 서비스의 이름을 해당 서비스의 가상 IP(VIP) 주소로 해석합니다.

- 각 서비스는 VIP를 할당받게 되며, 이는 오버레이 네트워크 내에서 동작하는 다른 서비스나 컨테이너에 의해 접근될 수 있습니다.

- 컨테이너는 서비스 이름을 사용하여 다른 서비스와 통신할 수 있으며, DNS 요청은 Swarm의 내장된 DNS 서버에 의해 처리됩니다.

3. 로드 밸런싱

Docker Swarm은 서비스의 모든 인스턴스 간에 네트워크 트래픽을 자동으로 분산하는 로드 밸런싱 기능을 제공합니다.

- 서비스를 생성할 때 여러 태스크(컨테이너)로 구성될 수 있고, 이러한 태스크는 Swarm 클러스터의 여러 노드에 분산되어 배포됩니다.

- Ingress 네트워킹은 들어오는 트래픽을 해당 서비스의 태스크 중 하나로 자동으로 라우팅하여 로드 밸런싱을 제공합니다.

4. 사용자 정의 오버레이 네트워크

사용자는 docker network create 명령어를 사용하여 오버레이 네트워크를 만들 수 있습니다. 이렇게 생성된 네트워크는 여러 Swarm 노드에 걸쳐 컨테이너 간의 통신을 가능하게 합니다.

- 오버레이 네트워크는 내부적으로 VXLAN을 사용하여 다양한 노드 간의 통신을 지원합니다.

- Swarm 서비스를 생성할 때

--network플래그를 사용하여 특정 오버레이 네트워크에 연결할 수 있습니다.

Docker Swarm의 네트워킹 기능은 컨테이너화된 애플리케이션의 확장성, 안정성 및 연결성을 향상시키는 데 중요한 역할을 합니다. 여러 노드와 서비스에 걸친 네트워크 통신의 복잡성을 추상화하여, 사용자는 쉽게 클러스터 환경에서의 네트워킹을 구성하고 관리할 수 있습니다.

6. 도커 볼륨과 스토리지

도커에서 데이터를 관리하고 저장하는 방식에 대해 알아보겠습니다. 특히, 도커 환경에서 영속적인 데이터를 관리하는 볼륨의 중요성과 다양한 스토리지 옵션들에 대해 집중적으로 살펴보겠습니다.

볼륨의 필요성과 활용 방법

- 필요성:

- 컨테이너는 그 자체로 일시적이고 불변성을 가지기 때문에, 컨테이너 내부에 저장된 데이터는 컨테이너가 삭제될 때 함께 사라집니다. 이러한 특성 때문에 영속적인 데이터 저장이 필요할 때 볼륨을 사용해야 합니다.

- 볼륨을 사용하면 컨테이너가 삭제되더라도 데이터는 유지됩니다. 또한 여러 컨테이너에서 동일한 볼륨을 공유하며 데이터를 읽고 쓸 수 있습니다.

- 활용 방법:

docker volume create명령어로 볼륨을 생성합니다.docker run -v [볼륨명]:[컨테이너 내 경로]옵션을 사용하여 컨테이너와 볼륨을 연결합니다.

Bind mounts와 tmpfs

- Bind mounts:

- 호스트의 특정 디렉토리나 파일을 컨테이너에 마운트하는 방식입니다.

docker run -v [호스트 경로]:[컨테이너 내 경로]옵션으로 사용할 수 있습니다.- 컨테이너에서 변경된 데이터는 호스트 시스템에도 반영됩니다.

- tmpfs:

- 컨테이너의 메모리에 데이터를 저장하는 임시 파일 시스템입니다.

- 민감한 정보를 저장하거나 고속으로 데이터 접근이 필요한 경우에 유용합니다.

docker run --tmpfs [컨테이너 내 경로]옵션으로 사용할 수 있습니다.

스토리지 드라이버의 이해

- 도커는 컨테이너의 파일 시스템을 구성하기 위해 스토리지 드라이버를 사용합니다.

- 여러 스토리지 드라이버가 있으며, 각 드라이버는 성능, 백업, 데이터의 영속성 등 다양한 측면에서 차이점을 가집니다.

- 주요 스토리지 드라이버로는 Overlay2, aufs, btrfs, zfs, devicemapper 등이 있습니다.

- Overlay2는 현재 많이 사용되는 드라이버로, 효율적인 레이어 관리와 높은 성능을 제공합니다.

도커에서의 데이터 관리와 저장은 애플리케이션의 영속성, 데이터의 안정성 및 성능에 큰 영향을 미칩니다. 따라서 도커 환경에서 올바른 스토리지 전략을 선택하고 구성하는 것이 중요합니다.

7. 도커 보안

도커는 개발 및 배포 환경에서 널리 사용되는 플랫폼이기 때문에 보안 이슈는 무시할 수 없는 중요한 주제입니다. 도커의 기본 구조와 관련 보안 기술에 대해 이해하면, 안전한 컨테이너 운영 환경을 구성하는 데 도움이 됩니다.

도커 데몬 보안 설정

- TLS 인증:

- 도커 데몬은 API를 통해 통신하기 때문에, 외부로부터의 접근을 안전하게 관리하기 위해 TLS 인증을 사용해야 합니다.

dockerd에--tlsverify및 관련 인증서 옵션을 제공하여 TLS를 활성화할 수 있습니다.

- 소켓 바인딩:

- 기본적으로 도커 데몬은 유닉스 소켓

/var/run/docker.sock에 바인딩됩니다. TCP 소켓에 바인딩하려면 IP 주소와 포트를 지정해야 합니다. - 외부 접근이 필요 없는 경우, 127.0.0.1과 같은 로컬 호스트에만 바인딩하는 것이 좋습니다.

- 기본적으로 도커 데몬은 유닉스 소켓

seccomp, AppArmor, SELinux와 도커

- seccomp:

- seccomp는 시스템 호출을 필터링하여 프로세스가 실행할 수 있는 시스템 호출을 제한하는 리눅스 커널 기능입니다.

- 도커는 기본 seccomp 프로파일을 제공하며, 사용자는 커스텀 프로파일을 작성하여 더 세밀한 제어를 할 수 있습니다.

- AppArmor:

- AppArmor는 리눅스 기반의 응용 프로그램 보안 모듈로, 프로세스별로 파일 시스템 접근을 제한합니다.

- 도커는 기본 AppArmor 프로파일을 사용하지만, 사용자 정의 프로파일로 변경할 수 있습니다.

- SELinux:

- SELinux는 객체에 라벨을 부여하여 접근 제어를 수행하는 보안 메커니즘입니다.

- 도커에서 SELinux를 사용하면 컨테이너 간의 자원 격리를 향상시킬 수 있습니다.

Rootless Docker와 사용자 네임스페이스

- Rootless Docker:

- Rootless Docker는 root 사용자 없이 도커 데몬을 실행할 수 있게 해서, 호스트 시스템의 보안 리스크를 줄입니다.

- root 권한 없이도 컨테이너를 생성하고 관리할 수 있습니다.

- 사용자 네임스페이스:

- 사용자 네임스페이스는 컨테이너 내의 root 사용자가 호스트에서는 비특권 사용자로 매핑되게 함으로써, 컨테이너가 호스트 시스템에 유해한 영향을 미치는 것을 방지합니다.

dockerd의--userns-remap옵션을 사용하여 활성화할 수 있습니다.

도커 보안은 매우 중요한 주제로, 위에서 언급한 내용 외에도 다양한 보안 사항과 관련된 심층적인 주제들이 있습니다. 주요한 것은 도커를 안전하게 사용하기 위해, 이러한 보안 메커니즘들을 올바르게 이해하고 적절하게 적용하는 것입니다.

8. 도커 컴포즈와 오케스트레이션

도커는 단순한 컨테이너 실행을 넘어, 여러 컨테이너로 구성된 복잡한 어플리케이션을 관리하거나, 큰 규모의 서비스를 구동하기 위한 여러 도구와 기술을 제공합니다. 이 중에서도 Docker Compose와 오케스트레이션 도구인 Docker Swarm과 Kubernetes가 대표적입니다.

Docker Compose로 복잡한 어플리케이션 관리하기

Docker Compose는 여러 개의 컨테이너로 구성된 어플리케이션의 정의와 실행을 도와주는 도구입니다. 실제로 대부분의 어플리케이션은 단일 컨테이너로 실행되는 것이 아니라 데이터베이스, 백엔드, 프론트엔드 등 여러 컴포넌트로 나뉘어져 있습니다. 이러한 복잡한 구조를 Docker Compose를 통해 간단하게 관리할 수 있습니다.

1. Docker Compose 파일 구성

- docker-compose.yml: 이 파일은 컨테이너화된 어플리케이션의 모든 서비스를 정의합니다. 각 서비스는 독립적인 컨테이너에서 실행됩니다.

version: '3'

services:

web:

build: ./web

ports:

- "5000:5000"

db:

image: "mysql:5.7"

environment:

MYSQL_ROOT_PASSWORD: password위의 예제에서는 web 서비스와 db 서비스 두 개를 정의하였습니다.

2. 커맨드를 통한 서비스 관리

docker-compose up: docker-compose.yml 파일에 정의된 모든 서비스를 시작합니다.docker-compose down: 실행 중인 서비스를 중지하고 관련 리소스를 제거합니다.

3. 서비스 의존성 관리

Docker Compose는 서비스 간의 의존성을 관리할 수 있습니다. 이를 통해 특정 서비스가 다른 서비스보다 먼저 실행되도록 할 수 있습니다.

version: '3'

services:

web:

build: ./web

ports:

- "5000:5000"

depends_on:

- db

db:

image: "mysql:5.7"

environment:

MYSQL_ROOT_PASSWORD: password위의 예제에서 web 서비스는 db 서비스에 의존하므로 db가 먼저 시작된 후에 web 서비스가 시작됩니다.

4. 로컬 개발 환경 최적화

Docker Compose는 로컬 개발 환경을 최적화하는 데 유용합니다. 볼륨 마운트를 사용하여 로컬 코드 변경을 컨테이너에 즉시 반영하거나, 다양한 환경 변수를 설정하여 로컬 개발 환경을 구성할 수 있습니다.

Docker Compose는 복잡한 어플리케이션을 간단하게 구성하고 관리하는 데 큰 도움을 줍니다. 특히 여러 컴포넌트로 구성된 어플리케이션의 개발, 테스팅, 배포 과정을 효율적으로 만들어줍니다.

Docker Swarm과 Kubernetes의 비교 및 활용

- Docker Swarm:

- Docker에서 공식적으로 제공하는 오케스트레이션 도구입니다.

- 장점:

- 도커 CLI와 통합되어 사용이 간편합니다.

- 간단한 클러스터 구성과 서비스 배포가 가능합니다.

- 단점:

- Kubernetes보다 기능이 제한적입니다.

- 대규모 클러스터에서의 확장성과 안정성이 떨어질 수 있습니다.

- Kubernetes:

- CNCF(Cloud Native Computing Foundation)에서 관리하는 컨테이너 오케스트레이션 플랫폼입니다.

- 장점:

- 대규모 클러스터 관리와 서비스 확장성에 강력합니다.

- 자가 복구, 서비스 발견, 로드 밸런싱, 롤링 업데이트 등 다양한 기능 제공.

- 단점:

- 초기 설정과 학습 곡선이 높습니다.

- 어떤 것을 선택할까?

- 작고 간단한 프로젝트나 도커에 익숙하지 않은 경우, Docker Swarm이 적합할 수 있습니다.

- 큰 규모의 프로덕션 환경, 높은 확장성과 복잡한 워크플로우를 필요로 하는 경우 Kubernetes가 더 적합합니다.

Docker Compose와 오케스트레이션 도구는 도커 환경에서의 어플리케이션 배포와 관리를 효과적으로 지원합니다. 프로젝트의 규모, 요구사항, 팀의 경험에 따라 가장 적합한 도구와 전략을 선택하는 것이 중요합니다.

9. 도커를 활용한 CI/CD

도커는 어플리케이션의 개발에서 배포까지의 전체 주기에 걸쳐서 효율적인 관리와 실행을 가능하게 합니다. 이러한 특성 때문에 CI/CD(Continuous Integration/Continuous Deployment) 파이프라인과 결합할 때 도커는 매우 강력한 도구가 됩니다.

1. Jenkins, GitLab 등 도구와의 통합

- Jenkins와 도커:

- Jenkins는 가장 널리 사용되는 CI/CD 도구 중 하나입니다.

- Jenkins의 도커 플러그인을 사용하면 Jenkins 작업 내에서 도커 커맨드를 직접 사용할 수 있습니다. 이를 통해 어플리케이션을 빌드, 테스트, 배포하는 과정을 자동화할 수 있습니다.

- 도커화된 Jenkins를 사용하면 환경 구성이 간단해지고, Jenkins 자체도 컨테이너로 실행되므로 관리와 확장이 용이합니다.

- GitLab CI/CD와 도커:

- GitLab은 자체 CI/CD 기능을 제공하며, 이는

.gitlab-ci.yml파일에서 정의됩니다. - GitLab Runner는 CI 작업을 실행하는 컴포넌트로, 도커를 사용하여 이러한 작업들을 컨테이너 내에서 실행할 수 있습니다.

- GitLab은 자체 CI/CD 기능을 제공하며, 이는

2. Multi-stage builds 활용하기

- 도커의 multi-stage build는 단일 Dockerfile에서 여러 개의 빌드 스테이지를 정의하고, 각 스테이지에서 생성된 결과물을 최종 이미지에만 포함시키는 기능입니다.

- 이를 통해 빌드 도구나 중간 파일들이 최종 이미지에 포함되지 않아 이미지 크기를 줄일 수 있습니다.

# 첫 번째 스테이지: 빌드 환경

FROM node:14 AS build

WORKDIR /app

COPY . .

RUN npm install

RUN npm run build

# 두 번째 스테이지: 실행 환경

FROM nginx:alpine

COPY --from=build /app/dist /usr/share/nginx/html위의 Dockerfile은 먼저 Node.js 환경에서 어플리케이션을 빌드하고, 그 결과물을 Nginx 이미지에 복사하여 최종 이미지를 생성합니다.

3. 도커의 캐싱 메커니즘 이해

- 도커 빌드 과정에서 각 명령어는 레이어로 저장됩니다.

- 도커는 이전에 빌드한 레이어가 변경되지 않았다면 캐싱된 레이어를 재사용합니다. 이를 통해 빌드 시간을 크게 줄일 수 있습니다.

- CI/CD 파이프라인에서는 도커 캐싱을 활용하여 빌드 속도를 최적화하는 것이 중요합니다. 특히 빈번하게 코드 변경이 발생하는 환경에서는 이 캐싱 메커니즘을 잘 활용하면 큰 이점을 얻을 수 있습니다.

도커와 CI/CD 도구의 조합은 빠르고 안정적인 배포를 가능하게 합니다. 도커의 특성과 CI/CD 도구의 자동화 기능을 적절히 활용하면 효율적인 배포 파이프라인을 구성할 수 있습니다.

10. 도커 모니터링 및 로깅

도커는 마이크로서비스 아키텍처와 같이 분산 환경에서 운용되는 서비스의 중요한 구성 요소로 사용되고 있기 때문에, 모니터링 및 로깅은 운영의 핵심 작업 중 하나입니다. 도커 컨테이너의 상태를 실시간으로 파악하고, 이상 징후를 조기에 감지하기 위해 다양한 도구와 전략이 존재합니다.

1. 도커 기본 로깅 메커니즘

- 도커는 기본적으로 컨테이너의 표준 출력(Stdout) 및 표준 에러(Stderr)을 로그로 캡처합니다.

docker logs <컨테이너 ID 또는 이름>명령어로 해당 컨테이너의 로그를 확인할 수 있습니다.- 로깅 드라이버: 도커는 다양한 로깅 드라이버를 제공하여, 로그 저장 방식을 유연하게 설정할 수 있습니다. (

json-file,syslog,journald,gelf,fluentd등)

2. ELK 스택과의 통합

- ELK 스택: Elasticsearch, Logstash, Kibana의 조합으로 구성된 로깅 솔루션.

- Elasticsearch: 분산형 검색 및 분석 엔진.

- Logstash: 로그 수집, 변환, 전송 도구.

- Kibana: Elasticsearch에 저장된 데이터의 시각화 및 관리 도구.

- 도커 로그를 ELK로 전송하면, 대량의 로그 데이터를 중앙에서 효과적으로 검색, 분석 및 모니터링할 수 있습니다.

gelf로깅 드라이버를 사용하면 도커 로그를 직접 Elasticsearch로 전송할 수 있습니다.

3. Prometheus와 Grafana 활용한 모니터링

- Prometheus: 오픈소스 모니터링 및 알림 툴킷. 시계열 데이터를 수집 및 저장하는데 특화되어 있습니다.

- 도커와 연동하여 컨테이너의 메트릭 데이터를 수집할 수 있습니다.

cAdvisor나node-exporter와 같은 exporter를 활용하여 호스트 및 컨테이너의 성능 지표를 Prometheus로 전송합니다.

- Grafana: 시계열 분석 오픈소스 플랫폼. 다양한 데이터 소스와 연동하여 대시보드를 생성하고 시각화할 수 있습니다.

- Prometheus와 통합하여, 도커 컨테이너의 성능 지표를 시각적으로 모니터링할 수 있는 대시보드를 구성할 수 있습니다.

도커의 모니터링 및 로깅은 서비스의 안정성 및 효율성을 위한 필수 요소입니다. 위에서 언급한 도구와 전략을 통해 컨테이너 환경에서의 문제점을 빠르게 파악하고 대응할 수 있습니다.

11. 마무리 및 추천자료

도커는 그 출시 이래로 컨테이너 기술의 대표주자로서 지속적인 성장과 발전을 이어오고 있습니다. 이러한 동향은 IT 인프라와 서비스 개발 방식의 큰 전환점을 나타내며, 도커는 이 중심에 있습니다.

도커의 미래와 계속되는 발전 방향

- 서버리스 아키텍처와의 통합: 서버리스는 마이크로서비스 아키텍처와 함께 미래의 애플리케이션 개발 방식을 주도하고 있습니다. 도커는 이러한 서버리스 환경에서도 효과적인 운영을 지원하기 위한 연구와 개발을 지속할 것으로 보입니다.

- 강화된 보안 기능: 도커 컨테이너의 보안 이슈는 계속해서 관심을 받고 있습니다. 이에 따라 도커는 보안 기능 강화 및 관련된 베스트 프랙티스의 제공을 지속적으로 확대해 나갈 것입니다.

- 에코시스템의 확장: 도커의 주요 장점 중 하나는 그 주변의 다양한 에코시스템입니다. Kubernetes, Istio, Helm 등 다양한 오픈소스 프로젝트와의 연계성을 통해, 도커는 더욱 강력한 플랫폼으로 성장해 나갈 것입니다.

- 향상된 성능과 확장성: 대규모 서비스와 글로벌 환경에서의 요구사항을 충족시키기 위해, 도커는 지속적으로 성능 향상 및 확장성에 관한 연구와 개선을 이어갈 것입니다.

추천 자료

- 웹사이트: Docker 공식 문서 (https://docs.docker.com/) – 기초부터 고급 튜토리얼, 베스트 프랙티스 등 도커에 관한 모든 정보를 제공합니다.

- 컨퍼런스: DockerCon – 도커와 관련된 최신 트렌드와 기술들을 접할 수 있는 최고의 자리입니다.

도커는 앞으로도 지속적으로 발전하며, 현대의 IT 트렌드와 기술 발전에 큰 영향을 미칠 것입니다. 지금까지의 학습 내용을 바탕으로, 도커를 효과적으로 활용하며 이러한 변화와 발전에 대비하는 것이 중요합니다.

[관련글] 클라우드 | Tech Hyeonker