해당 포스팅에서는 이전 편에 이어 캐시 서버에 대한 궁금증을 한 번에 해결해 줄 종합 안내서입니다. 캐시 서버의 기초부터, Linux 환경에서의 Squid 캐시 서버 설치, 세밀한 설정 방법, 보안 강화, 그리고 성능 최적화까지 상세하게 알려드립니다. 서버 관리자부터 개발자, 심지어는 캐시 서버에 대한 지식이 없는 일반 사용자까지, 모든 이에게 도움이 될 내용이 담겨 있습니다. 이 안내서를 통해 캐시 서버 운영의 성공적인 청사진을 그려보세요.

[이전글] 캐시 서버에 관한 모든 것 : 개요 및 정의 (1편) | Tech Hyeonker

Squid란?

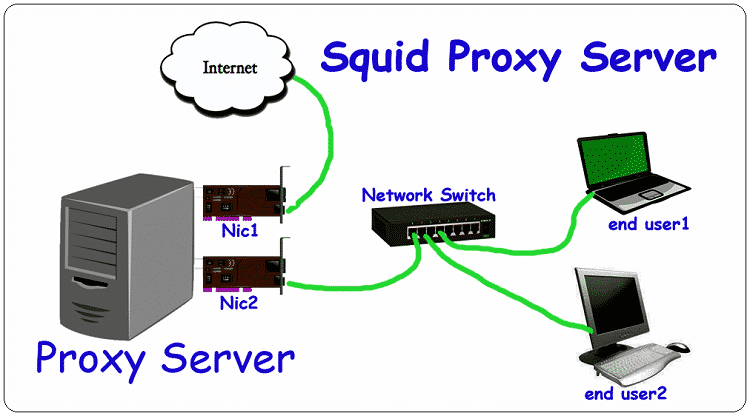

Squid는 가장 널리 사용되는 오픈 소스 캐시 서버 중 하나로, 웹 트래픽을 캐시하여 클라이언트의 요청을 더 빠르고 효율적으로 처리할 수 있습니다. 원래는 1996년에 처음 출시되었으며, 그 이후로 지속적으로 업데이트되고 있습니다. HTTP, HTTPS, FTP 등 다양한 프로토콜을 지원하며, 리버스 프록시 서버로서도 활용되곤 합니다.

주요 특징

- 프로토콜 다양성: HTTP, HTTPS, FTP 등 다양한 네트워크 프로토콜을 지원합니다.

- 높은 확장성: 소규모 네트워크부터 대규모 네트워크까지, 다양한 환경에서 구축 가능합니다.

- 부하 분산: 다수의 클라이언트 요청을 균등하게 분산, 처리 속도를 향상시킵니다.

- 컨텐츠 필터링: URL 블랙리스트, 허용된 MIME 타입 등을 설정하여 원하는 컨텐츠만 통과시킬 수 있습니다.

사용 케이스

- 웹 캐시 서버로 활용하여 웹 페이지 로딩 시간을 줄일 수 있습니다.

- 네트워크 트래픽을 줄이고 서버 부하를 경감시킵니다.

- 리버스 프록시로 활용하여 백엔드 서버의 보안을 강화할 수 있습니다.

Squid는 그 뛰어난 성능과 다양한 기능으로 많은 기업과 개인이 활용하고 있습니다. 특히 웹 서비스의 성능을 높이고 싶거나, 네트워크 트래픽 관리가 필요한 경우에 Squid는 아주 유용한 도구가 될 수 있습니다.

1. 필요한 준비물

- 서버 하드웨어: 높은 I/O 성능과 충분한 디스크 공간을 가진 서버가 필요합니다. 최소한의 사양은 다음과 같습니다.

- CPU: 4-core 이상

- RAM: 8GB 이상

- SSD: 256GB 이상

- 네트워크 인터페이스: Gigabit Ethernet이상의 네트워크 인터페이스 카드(NIC)가 필요합니다.

- 관리자 권한: 서버에 root 또는 sudo 권한이 필요합니다.

2. 리눅스 배포판 선택

- Ubuntu Server LTS: 장기 지원이 보장되고, Squid에 필요한 패키지가 잘 관리되어 있습니다.

- CentOS: Red Hat 기반으로 엔터프라이즈 수준의 안정성이 요구될 때 적합합니다.

3. 서버 환경 설정

- 시스템 업데이트: 패키지 목록과 설치된 패키지를 최신 상태로 유지합니다.

sudo apt-get update && sudo apt-get upgrade- 필요한 패키지 설치: 네트워크 도구, 텍스트 에디터 등 필요한 기본 도구를 설치합니다.

sudo apt-get install net-tools nano4. Squid 설치

- 패키지 설치: Squid 패키지를 설치합니다.

sudo apt-get install squid- 서비스 확인: 설치 후 Squid 서비스가 활성화되었는지 확인합니다.

sudo systemctl status squid5. Squid 설정

Squid 설정은 그 자체로 매우 광범위하고 복잡할 수 있습니다. 여기에서는 고급 수준에서 필요한 핵심 설정에 대해 깊이 있게 다룹니다.

설정 파일 위치와 백업

- 설정 파일 위치: Squid의 주 설정 파일은

/etc/squid/squid.conf입니다. - 백업: 설정을 변경하기 전에 현재 설정 파일을 백업하는 것이 좋습니다.

sudo cp /etc/squid/squid.conf /etc/squid/squid.conf.bak코어 설정

- HTTP 포트: 기본적으로 3128 포트를 사용합니다. 다른 포트를 사용하려면 다음과 같이 설정합니다.

http_port 8080- 적용할 네트워크 설정(ACL): 특정 네트워크에서만 캐시 서버에 접근 가능하도록 제한하려면 다음과 같이 설정합니다.

acl localnet src 10.0.0.0/8

http_access allow localnet캐시 설정

- 캐시 크기: 캐시의 최대 크기를 설정하려면 다음과 같이 작성합니다.

cache_dir ufs /var/spool/squid 10000 16 256여기서 10000은 캐시 크기를 MB 단위로 나타낸 것입니다.

- 캐시 정책: 객체가 얼마 동안 캐시에 저장될지 설정합니다.

refresh_pattern ^ftp: 1440 20% 10080

refresh_pattern ^gopher: 1440 0% 1440

refresh_pattern -i (/cgi-bin/|\?) 0 0% 0

refresh_pattern . 0 20% 4320로그 설정

- 접근 로그: 접근 로그의 위치와 형식을 설정합니다.

access_log /var/log/squid/access.log squid- 에러 로그: 에러 로그의 위치를 설정합니다.

cache_log /var/log/squid/cache.log보안 설정

- 암호화: HTTPS 트래픽을 캐시하려면 다음과 같이 설정합니다.

https_port 443 cert=/etc/squid/ssl/squid.pem- 사용자 인증: 사용자 이름과 암호로 인증이 필요하다면 다음과 같이 설정합니다.

auth_param basic program /usr/lib/squid/basic_ncsa_auth /etc/squid/passwd- 익명화: 클라이언트 IP를 숨기려면 다음 옵션을 사용합니다.

forwarded_for off이러한 설정은 Squid를 고급 수준에서 설정하고 운영하기 위한 기본 구조입니다. 여러분의 목적과 필요에 따라 이 설정을 변경하거나 추가할 수 있습니다.

주의: 설정을 변경한 후에는 반드시 Squid 서비스를 재시작해야 변경사항이 적용됩니다.

sudo systemctl restart squidSquid 설정은 상당히 복잡하며, 이 글에서 다룬 내용은 그저 빙산의 일각입니다. 여러분이 특별한 요구사항이나 고급 설정을 필요로 한다면, Squid의 공식 문서를 참고하는 것이 좋습니다.

[공식 문서] : squid : Optimising Web Delivery (squid-cache.org)

6. 방화벽 설정

Linux 환경에서 가장 많이 사용되는 방화벽 도구는 iptables와 ufw입니다. 여기에서는 iptables를 기준으로 방화벽 설정 방법을 상세하게 설명합니다.

1. 기본 설정 및 백업

- 현재 설정 확인: 현재

iptables설정을 확인합니다.

sudo iptables -L -n -v- 설정 백업:

iptables설정을 변경하기 전에 현재 설정을 백업하는 것이 좋습니다.

sudo iptables-save > ~/iptables-backup2. 캐시 서버를 위한 포트 열기

- HTTP 포트(기본값 3128) 열기: Squid는 기본적으로 3128 포트를 사용합니다.

sudo iptables -A INPUT -p tcp --dport 3128 -j ACCEPT- HTTPS 포트(443) 열기: HTTPS 트래픽을 처리하려면 443 포트도 열어줘야 합니다.

sudo iptables -A INPUT -p tcp --dport 443 -j ACCEPT3. 기본 정책 설정

- 모든 인바운드 트래픽 차단: 모든 인바운드 트래픽을 차단하되, 정의된 규칙(예: 위에서 열린 포트)에 따라 예외를 허용합니다.

sudo iptables -P INPUT DROP- 아웃바운드 트래픽 허용: 모든 아웃바운드 트래픽을 허용합니다.

sudo iptables -P OUTPUT ACCEPT- 로컬 트래픽 허용: 로컬 시스템 내의 트래픽은 모두 허용합니다.

sudo iptables -A INPUT -i lo -j ACCEPT4. 설정 저장 및 적용

- 설정 저장: 현재

iptables설정을 저장합니다.

sudo iptables-save > /etc/iptables/rules.v4- 설정 적용: 변경한 설정을 즉시 적용합니다.

sudo systemctl restart netfilter-persistent5. 추가 팁: 로그 관리

- 차단된 트래픽 로깅: 차단된 트래픽에 대한 로그를 생성하려면 다음과 같이 설정합니다.

sudo iptables -A INPUT -j LOG --log-prefix "IPTables-Dropped: "이 방법으로 방화벽 설정을 통해 Squid 캐시 서버를 보안적으로 운영할 수 있습니다. 설정을 변경하거나 추가할 때는 항상 주의를 기울여야 합니다. 잘못된 설정은 서비스의 중단이나 보안 취약점을 초래할 수 있으므로, 항상 백업 및 테스트를 철저히 실시해야 합니다.

이렇게 하면, 리눅스 환경에서 Squid를 이용한 캐시 서버 구축이 완료됩니다. 각 단계에서 세밀하게 설정을 조절하면서, 전문적인 수준의 캐시 서버를 운영할 수 있습니다.

7. 캐시 서버 관리의 상세 고급 가이드

캐시 정책 설정

캐시 정책은 캐시 서버의 핵심 요소 중 하나입니다. 이 정책은 어떤 웹 리소스가 얼마 동안 캐시에 저장될지, 언제 새로운 데이터로 갱신될지 등을 결정합니다. 캐시 정책을 세밀하게 설정하면 효율성과 성능을 크게 향상시킬 수 있습니다.

1. 객체의 유효기간 설정

- refresh_pattern: 이 설정은 Squid의

squid.conf파일에서 다룰 수 있습니다. 이를 통해 특정 유형의 파일이나 리소스에 대한 캐시 유효 시간을 설정할 수 있습니다.

refresh_pattern ^ftp: 1440 20% 10080

refresh_pattern ^gopher: 1440 0% 1440

refresh_pattern -i (/cgi-bin/|\?) 0 0% 0- 위의 예에서는 FTP, gopher, CGI 스크립트에 대한 캐시 정책을 설정하고 있습니다. 각각의 설정 값은 최소 유효시간, 퍼센트, 최대 유효시간을 나타냅니다.

- override-expire: 이 설정을 사용하면 웹 서버에서 제공하는

Expire헤더를 무시하고 Squid 설정에 따라 유효기간을 갱신할 수 있습니다.

2. Cache-Control 헤더 활용

웹 서버와 HTTP 클라이언트 사이에서 캐시 정책을 조정하는 데 효과적인 방법은 Cache-Control 헤더를 활용하는 것입니다. 이 헤더는 다음과 같은 명령어를 포함할 수 있습니다.

no-store: 이 명령어가 포함되면 해당 리소스는 캐시에 저장되지 않습니다.private: 이 명령어가 설정되면 해당 리소스는 공유 캐시에 저장되지 않고 사용자별로만 캐시됩니다.max-age: 이 명령어를 통해 리소스가 캐시에서 얼마 동안 유효한지를 초 단위로 설정할 수 있습니다.

3. vary 헤더와 ETag 활용

Vary 헤더와 ETag는 웹 서버가 리소스의 캐시 가능성과 유효성을 알리는 데 사용됩니다. Vary 헤더는 같은 URL에 대해 다른 버전의 리소스가 있을 경우 이를 구분하는 데 사용되며, ETag는 리소스의 버전을 구분하는 식별자로 사용됩니다.

캐시 정책 설정은 캐시 서버의 성능을 최적화하는 데 아주 중요한 단계입니다. 위의 기법들은 시작점에 불과하며, 실제 환경에서는 이보다 더 다양하고 복잡한 캐시 정책이 필요할 수 있습니다. 따라서 꾸준한 모니터링과 테스트가 필요합니다.

로깅과 모니터링

로깅과 모니터링은 캐시 서버의 건강 상태와 성능을 지속적으로 확인하고 최적화하는 데 꼭 필요한 작업입니다. 이를 통해 시스템의 문제점을 빠르게 파악하고, 필요한 경우 즉각적인 대응이 가능합니다.

1. 로그 파일의 이해와 활용

- access.log: Squid 캐시 서버에서는

access.log라는 로그 파일을 통해 모든 웹 요청 정보를 기록합니다. 이를 분석하여 어떤 리소스가 자주 요청되는지, 어떤 사용자가 많은 트래픽을 발생시키는지 등을 파악할 수 있습니다. - cache.log: 이 로그 파일은 Squid의 내부 동작과 오류 등을 기록합니다. 문제 발생 시 이 로그를 통해 원인을 찾을 수 있습니다.

- store.log: 캐시 저장소의 객체에 대한 상세 정보를 담고 있어, 캐시 성능 분석에 유용합니다.

2. 로그 분석 도구 활용

- SquidAnalyzer: 이 오픈소스 도구는 Squid 로그를 분석하여 다양한 형태의 통계를 제공합니다.

- Custom Script: 파이썬, 쉘 스크립트 등을 사용하여 로그 파일을 자동으로 분석하는 스크립트를 작성할 수 있습니다.

3. 실시간 모니터링

- Grafana와 Prometheus: 이 두 도구를 결합하면 Squid의 실시간 성능 모니터링이 가능합니다.

- SNMP (Simple Network Management Protocol): SNMP를 활용하면 네트워크 상의 다양한 장치로부터 유용한 정보를 수집할 수 있습니다.

4. 알림 설정

특정 이벤트나 문제가 발생했을 때 알림을 받을 수 있도록 설정하는 것은 매우 중요합니다. 이메일, SMS, Slack 등 다양한 알림 수단을 활용할 수 있습니다.

로깅과 모니터링은 캐시 서버의 성능과 안정성을 유지하기 위해 빠질 수 없는 요소입니다. 따라서 이에 대한 철저한 계획과 실행이 필요합니다.

성능 최적화

캐시 서버의 성능을 최적화하는 것은 무엇보다 중요한 작업 중 하나입니다. 성능이 최적화되지 않은 캐시 서버는 반응 시간이 느려져 사용자 경험이 저하될 수 있습니다. 이러한 문제를 해결하기 위해 다양한 방법을 적용할 수 있습니다.

1. 하드웨어 리소스 확보

- CPU 코어 수 늘리기: 캐시 서버의 처리 속도를 높이기 위해 CPU 코어 수를 늘릴 수 있습니다.

- RAM 업그레이드: 캐시 데이터를 빠르게 처리하기 위해 더 많은 RAM이 필요할 수 있습니다.

- SSD 사용: 데이터 읽기/쓰기 속도를 빠르게 하기 위해 SSD를 사용하는 것이 좋습니다.

2. Squid 설정 최적화

- 캐시 메모리 설정: Squid의

cache_mem설정을 통해 캐시에 할당할 메모리 크기를 지정할 수 있습니다. - Object 크기 설정:

maximum_object_size와minimum_object_size설정을 통해 캐시할 오브젝트의 크기를 지정할 수 있습니다. - TTL 설정:

refresh_pattern을 통해 캐시 데이터의 유효 시간을 설정할 수 있습니다.

3. 네트워크 설정

- 로드 밸런싱: 여러 대의 캐시 서버를 운영한다면 로드 밸런서를 통해 트래픽을 균등하게 분배하는 것이 좋습니다.

- CDN 사용: 지역적으로 분산된 캐시 서버를 통해 전세계 어디에서나 빠른 서비스를 제공할 수 있습니다.

4. 성능 모니터링 및 튜닝

- 캐시 히트율 확인: 캐시의 효율성을 확인하기 위해 캐시 히트율을 지속적으로 모니터링해야 합니다.

- 캐시 정책 조정: 시간이 지나면서 웹사이트의 트래픽 패턴이 바뀔 수 있으므로, 캐시 정책을 주기적으로 검토하고 조정해야 합니다.

성능 최적화는 단순히 빠른 응답 시간을 제공하는 것 이상의 의미가 있습니다. 서비스의 안정성과 확장성, 그리고 유지보수의 용이성까지 고려해야만 특히 대규모 서비스에서 더 큰 효과를 볼 수 있습니다.

테스트

테스트는 캐시 서버의 성능과 안정성을 평가하는 데 있어 꼭 필요한 단계입니다. 이 과정에서는 다양한 시나리오와 메트릭을 사용하여 서버의 실제 성능을 측정하고, 발견된 문제점을 수정합니다. 또한, 테스트는 서버의 성능 한계를 알아내고, 보안 취약점을 찾아내는 중요한 과정입니다.

1. 부하 테스트

- 가상 트래픽 생성: 여러 가상 사용자를 생성하여 실제로 서비스를 사용할 때 어떠한 지표들이 나오는지 측정합니다.

- 쓰로틀링과 레이트 제한: 서버에 과도한 요청이 들어왔을 때의 대응 능력을 테스트합니다.

- 결과 분석: 서버의 응답 시간, 에러율, 처리량 등을 분석하여 최적의 설정 값을 찾습니다.

2. 성능 테스트

- 캐시 히트율 측정: 캐시가 얼마나 효율적으로 동작하는지 히트율을 통해 측정합니다.

- DB와의 연동성: 데이터베이스와 캐시 서버 간의 성능을 측정하여, 둘 사이의 효율적인 연동 방법을 찾습니다.

3. 보안 테스트

- SQL 인젝션, XSS 공격 시뮬레이션: 다양한 보안 공격 시나리오를 시뮬레이션하여 캐시 서버의 보안성을 평가합니다.

- 인증 및 권한 관리 테스트: 사용자 인증과 데이터 접근 권한 설정이 올바르게 동작하는지 확인합니다.

테스트는 캐시 서버의 성능과 안정성, 그리고 보안성을 보장하는 필수적인 단계입니다. 테스트 없이 서버를 배포하면, 사용자에게 제대로 된 서비스를 제공하지 못할 뿐만 아니라 여러 위험요소에 노출될 수 있습니다. 따라서, 다양한 테스트를 통해 서버의 성능과 안정성, 보안성을 끊임없이 검증해야 합니다.

유지보수

유지보수는 캐시 서버의 지속적인 성능과 안정성을 확보하는 중요한 프로세스입니다. 캐시 서버의 환경은 지속적으로 변하며, 시스템 업데이트나 사용자 트래픽 변화 등 다양한 요인들이 그 성능에 영향을 미칠 수 있습니다.

1. 로깅과 모니터링

- 실시간 모니터링: 서버의 트래픽, 에러율, 응답 시간 등을 실시간으로 모니터링합니다.

- 로그 분석: 문제가 발생했을 때, 로그를 통해 원인을 파악하고 수정합니다.

2. 소프트웨어 업데이트와 패치

- 정기적인 업데이트: 보안 패치나 성능 개선을 위한 소프트웨어 업데이트를 정기적으로 수행합니다.

- 롤백 계획: 업데이트 후 문제가 발생할 경우를 대비하여 롤백 계획을 미리 준비합니다.

3. 성능 튜닝

- 캐시 정책 최적화: 사용자 트래픽과 데이터 액세스 패턴을 분석하여 캐시 정책을 지속적으로 최적화합니다.

- 하드웨어 업그레이드: 필요한 경우, 하드웨어를 업그레이드하여 서버의 처리 능력을 향상시킵니다.

4. 문서화와 트레이닝

- 문서화: 유지보수 작업 로그, 설정 변경 내역, 문제 해결 방법 등을 문서화하여 지식을 공유합니다.

- 트레이닝: 팀원이나 후속 관리자에게 서버 운영과 유지보수에 필요한 지식과 노하우를 전달합니다.

유지보수는 시스템의 지속적인 성능과 안정성, 그리고 보안을 위해 중요합니다. 그렇기 때문에 효과적인 유지보수 전략을 수립하고 지속적으로 실행해야 합니다. 단순한 작업처럼 보이지만, 실제로는 전문성과 지속적인 노력이 필요한 작업이기에 무시할 수 없습니다.

8. 캐시 서버 운영의 팁

캐시 서버를 효율적으로 운영하기 위해서는 다양한 전략과 실행 계획이 필요합니다. 이러한 절차와 행동 방안들이 적절히 이루어져야만, 캐시 서버는 그 잠재력을 최대한 발휘할 수 있습니다.

1. 사용자 트래픽 분석

- 데이터 분석 도구 활용: Google Analytics나 유사한 트래픽 분석 도구를 활용하여 어떤 데이터가 자주 요청되는지 분석합니다.

- 시간대별 분석: 사용자의 활동 시간대를 분석하여 캐시 정책을 조절할 수 있습니다.

2. 캐시 적중률 향상

- TTL(Time-To-Live) 설정: 적절한 TTL 설정으로 캐시의 적중률을 향상시킬 수 있습니다.

- 경로 최적화: 사용자가 데이터에 빠르게 접근할 수 있는 경로를 최적화합니다.

3. 레이어드 캐싱 전략

- 다중 캐시 레벨: 로컬 캐시, 중앙 캐시, 전역 캐시 등 다중 레벨의 캐시를 활용하여 성능을 극대화합니다.

- 데이터 분류: 자주 변경되는 데이터와 잘 변경되지 않는 데이터를 분류하여 다른 캐시 정책을 적용합니다.

4. 보안 측면 강화

- 인증 및 권한 관리: 캐시 서버에 접근 가능한 사용자를 제한하여 보안을 강화합니다.

- SSL/TLS 적용: 데이터 전송 시 암호화를 통해 보안을 높입니다.

5. 정기적인 리뷰와 피드백

- 성능 모니터링: 정기적으로 성능을 체크하고, 필요한 수정 사항을 반영합니다.

- 사용자 피드백 수집: 실제 사용자의 피드백을 수집하여 서비스를 개선합니다.

캐시 서버 운영에 있어 이러한 팁들은 매우 중요합니다. 각 단계에서의 세심한 주의와 전문적인 지식, 그리고 지속적인 모니터링이 필수적입니다. 이를 통해 캐시 서버는 더 높은 성능과 안정성을 보장할 수 있을 것입니다.

9. 결론

캐시 서버의 운영은 단순한 설정과 넘어서 다양한 전략적 고려사항이 필요합니다. 사용자 트래픽 분석부터 캐시 적중률 향상, 레이어드 캐싱 전략, 보안 강화, 그리고 정기적인 리뷰와 피드백까지, 모든 단계에서 세심한 주의가 필요합니다.

효과적인 캐시 서버 운영을 위해선 전문적인 지식 뿐만 아니라 실제 운영에서 나올 수 있는 다양한 문제에 대한 대응 능력도 중요합니다. 이러한 팁과 전략들은 캐시 서버가 더 높은 성능과 안정성을 보장하는 데 큰 도움을 줄 것입니다.

지금까지 캐시 서버 운영의 팁에 대해 알아보았습니다. 이를 참고하여 캐시 서버의 운영을 더욱 전문적으로, 그리고 효과적으로 관리할 수 있기를 바랍니다.

[Reference]

1. How Does a Squid Proxy Server Work – Developers, Designers & Freelancers – FreelancingGig

[관련글] 네트워크 | Tech Hyeonker